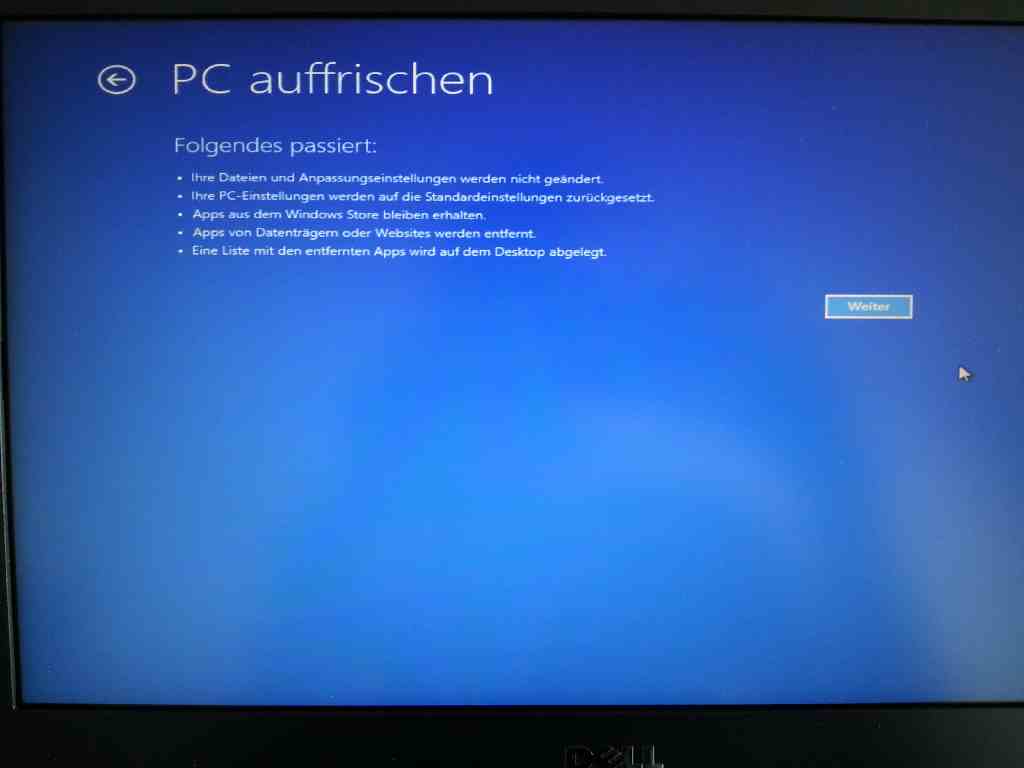

Nicht lang ist es her, als ich das erste mal Windows 8 installierte. Nach ein paar Problemen dachte ich mir, ach macht ich mal eine Reparaturinstallation.

Bei Windows 7 gab es die Funktion „Drüberinstallieren“ ja leider nicht mehr wie bei Windows XP, wo man einfach noch alle Systemdateien überschreiben konnte.

Zum Glück gibt es bei Windows 8 wieder die Möglichkeit – wird verkauft als „Auffrischen“.

Einfach DVD einschmeißen, davon Booten und über „Computer reparieren“ kommt ihr in das „neue“ Problem beheben Menü.

Entschuldigt die Fotoqualität – Ich hab noch kein Windows 8 als VM installiert … 🙂

Seht selbst:

Allgemein

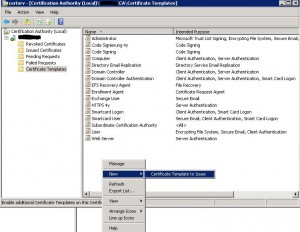

Einrichten von Smart Card Authentifizierung mit Gemalto.Net Smartcards

CA-Server vorbereiten

Man benötigt einen Service Account der für das Ausrollen der Zertifikate verantwortlich ist.

Dieser User muss dann berechtigt werden, Zertifikate über die Templates „Smartcard Logon/User“ auszurollen.

Dazu über die „Certificate Templates Console“ die Templates auswählen und über Sicherheit den zuvor angelegten Service Account die „Read“ und „Enroll“ Rechte geben.

Anschließend die Templates „Smartcard Logon“ sowie „Smartcard User“ in er CA bereitstellen. (sofern nicht schon geschehen)

…weiterlesen

Windows 8 – Dot Net 3.5 offline installieren

Ich hatte bei meiner ersten Windows 8 installation das Problem, dass sich Dot Net 3.5 nicht installieren lies. Weder über Onlineupdate/Wsus oder über das aktivieren der Funktion via -> Programme und Funktionen -> Windows Feature aktivieren. (Bei eingelegter Windows CD)

Das installieren via CMD hat schließlich funktioniert, wenn man explizit das CD-Laufwerk angibt:

dism.exe /online /enable-feature /featurename:NetFX3 /Source:d:\sources\sxs /LimitAccess

Samsung Galaxy S3 – Howto Root und nützliche Befehle

Ich habe mein S3 schon ein paar Monate und wie bei allen Handys war die erste Aktion: Erst mal rooten.

Warum? Ich bin Fan von Kompletten Nand Backups (Rom Manager) und begeisterter TitaniumBackup Benutzer.

Auch die grandiose und kostenlose Firewall fürs Handy (LBE Privacy Guard) braucht root Rechte. Siehe Screenshots weiter unten.

Erst mal zum Rooten: Wie gehts ?

In 3 Schritten, Handy in den Download Modus booten, Die Software Odin installieren, gepatchtes Image installieren. Fertig

Die Anleitung dazu gibt’s immer Aktuell bei XDA. : http://forum.xda-developers.com/showthread.php?t=1671969

Als Rom benutze ich seit Beginn das Omega Rom. Sieht genau wie das Original (Stock) Rom aus, mit ein paar kleinen Features. Sehr zu empfehlen.

Factory Reset: (Achtung – Wird direkt nach Eingabe ausgeführt!!)

*2767*3855#

Infos Anzeigen:

*#1234#

Imei:

*#06#

Firmware: *#1234#

Software: *#1111#

FTA SW Version: I9300.004

Was ist, wenn kein DBT in der Klammer ist?

Deutschland

Code:

- DBT = Brandingfree (kein Branding|freies Gerät) - DTM = Branding T-Mobile/Telekom - VD2 = Branding Vodafone - VIA = Branding O2/Telefonica - EPL = Branding Eplus/Base

Ultimate Boot Stick – bootsticks.de.to [Update]

heute mal ein kurzer Post – und zwar gibt es für die USB-Fans wieder mal ein komplett Paket für den Stick mit mehreren verschiedenen Tools und Werkzeugen.

Auszug: (http://bootsticks.npage.de/free-edition-4-gb.html)

Enthaltene Software: + AVG Rescue CD 120.120126 (englisch, Virensignaturen vom 19.06.2012) [UPDATE] + Avira AntiVir Rescue System (Multilanguage, Virensignaturen vom 29.06.2012) [UPDATE] + Kaspersky Rescue CD 10 (Multilanguage, Virensignaturen vom 24.06.2012) [UPDATE] + Acronis True Image 13.0.14164 (Western Digital Edition) (englisch) + Acronis True Image 13.0.14383 (Seagate Edition) (englisch) [UPDATE] + EASEUS Disk Copy 2.3 (englisch) + EASEUS Todo Backup 4.0 Free Edition (englisch) + Paragon Backup & Recovery 2012 Free Edition (deutsch) + Redo Backup and Recovery 1.0.3 (englisch) [UPDATE] + Dell Diagnostics Bootable CD Version 1394A0 (englisch) + Windows 7 Systemreparatur CD 32 & 64 bit (deutsch) + Knoppix Live CD 6.7.1 (deutsch) + Ultimate Boot CD 5.1.1 (englisch) + Hiren's Boot CD 15.1 (englisch, deutsches Keyboard) + MiniTool Partition Wizard Home Edition 7.5 (englisch) [UPDATE] + Parted Magic 2012.06.26 (englisch, deutsches Keyboard) [UPDATE] + Kon-Boot 1.0 32bit (englisch) + Offline NT Password & Registy Editor 110511 (englisch)

Eventuell kommt mit der nächsten Version auch ein Update-Manager dazu, sodass man nicht immer die kompletten 4GB ziehen muss.

Wie auch schon die vorherige Version gibts auch die aktuelle bei mir als one-click download.

Download: http://goo.gl/DrRbt

Update 09.12.12 – Link gefixt.

Gruß

Constey

Update: Wird pro Monat ca. 3500 mal heruntergeladen. Ergibt ~ 700 GB Traffic 😉

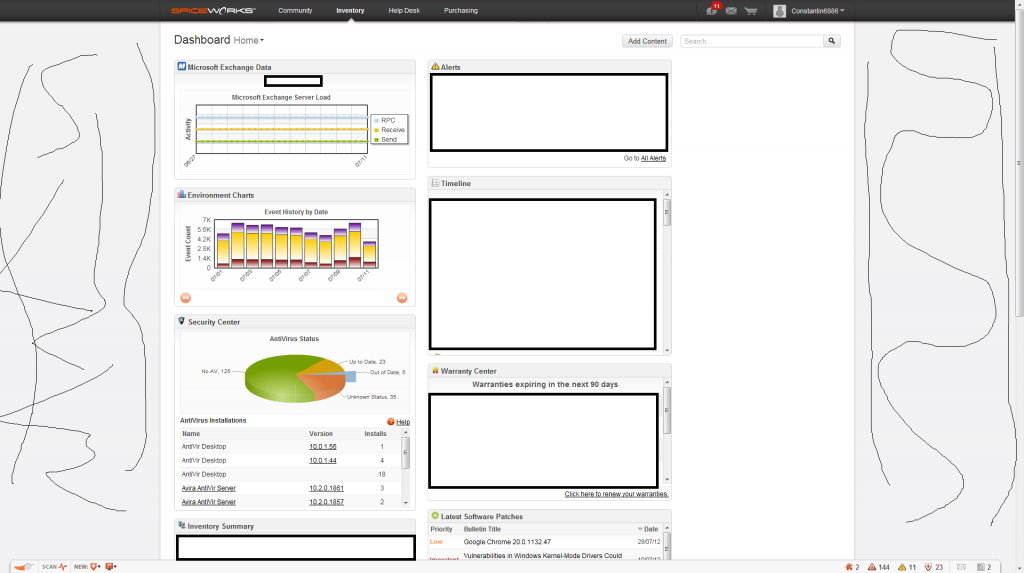

Howto upgrade: Spiceworks 6

Gestern wurde Spiceworks 6 released. Wie gewohnt kann man von den alten Versionen direkt auf die neuste migrieren. Dazu einfach das setup herunterladen und starten.

Ich hatte auch zuerst noch ein Backup der SW Datenbank gemacht, was allerdings unnötig ist – da Spiceworks selbst vorher nochmal eine Sicherung anlegt.

Wie ich festgestellt habe war das Dashboard auf eine Max-Breite eingestellt, was man aber nur mit einer 1920*1080 Auflösung bemerkt. Abhilfe sorgt das „Remove Max Width SW6“ Plugin.

Auch ganz nett der „Attachment Image Viewer„. Er sorgt dafür, dass man sich Bilder im Helpdesk direkt anschauen kann ohne sie wie bisher erst herunterzuladen.

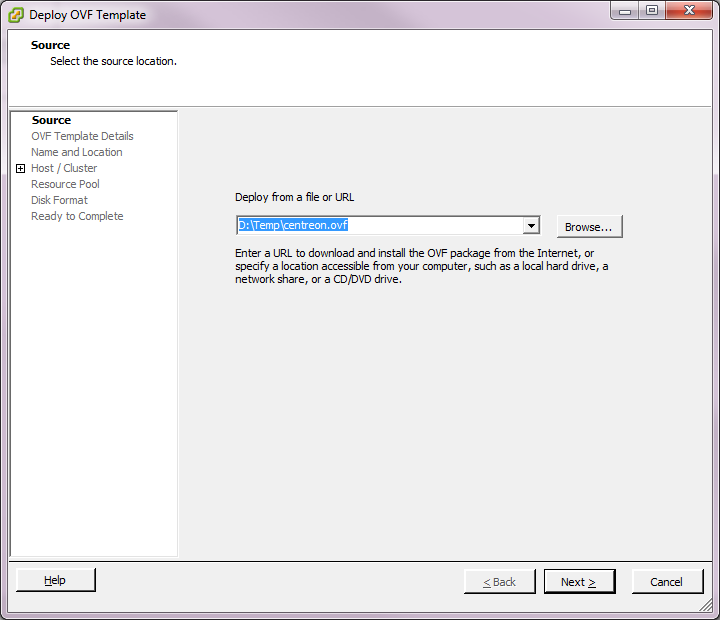

Monitoring Appliance – Nagios, Centreon, Nagvis, Check_MK

Passend zu meinem vorangegangenem Blogpost habe ich hier nun eine fertige Appliance im .ovf Format bereit gestellt.

Als Grundlage dient ein Ubuntu 12.04 LTS wo ich die aktuellen Versionen von Nagios, Centreon, Nagvis und Check_MK vorinstalliert habe.

Damit ist das System nach der Bereitstellung direkt Einsatzbereit und man erspart sich die lange Konfigurations-/Installationszeit.

Da es meine erste Vorlage ist, besteht natürlich noch Verbesserungsbedarf wie z.B. IP-Konfiguration oder Hostname Änderung beim ersten Login. Tipps & Hinweise nehme ich gerne entgegen 😉

Details:

– Ubuntu 12.04 LTS

– Nagios Core | 3.4.1

– nagios Plugins | 1.4.15

– Centreon | 2.3.8

– Check_MK | 1.2.0p1

– Nagvis | 1.6.6

Alle notwendigen Informationen findet ihr in der Beiliegenden README.txt

Download ( 1,27 GB)

yavdr 0.4 – Nützliche Befehle

Momentaner Stand – yaVDR in der Version 0.4. Download einer Ubuntu Installations-CD: http://www.yavdr.org/download

Hier ein paar Nützliche Befehle – und Orte wo man suchen sollte, wenn man Fehler hat:

- Kanal liste vergrößert sich automatisch. Bzw. neue Kanäle werden immer hinten drann gehängt

Für Leute die mit dem Headless-Server arbeiten findet man das Config File unter /var/lib/vdr/setup.conf

Wert: UpdateChannels = 5 (Standard)Einstellungen -> DVB -> Kanäle aktualisieren : * 0 kein Update * 1 Update der Kanal-Namen * 2 Update der PIDs * 3 Update von Kanal-Namen und PIDs * 4 Update von Kanal-Namen, PIDs und neu gefundenen Kanälen * 5 Update von Kanal-Namen, PIDs sowie neu gefundenen Kanälen und Transpondern (Standard)

- Port des Streamdev-Servers ändern. Ebenfalls in /var/lib/vdr/setup.conf

streamdev-server.AllowSuspend = 1 streamdev-server.HTTPBindIP = 0.0.0.0 streamdev-server.HTTPServerPort = 3000 streamdev-server.HTTPStreamType = 0 streamdev-server.IGMPBindIP = 0.0.0.0 streamdev-server.IGMPClientPort = 1234 streamdev-server.IGMPStreamType = 0 streamdev-server.MaxClients = 20 streamdev-server.ServerPort = 2004 streamdev-server.StartHTTPServer = 1 streamdev-server.StartIGMPServer = 0 streamdev-server.StartServer = 1 streamdev-server.SuspendMode = 1

- Streamdev Webseite mit HTTP Authentifizierung schützen.

Dazu muss man streamdev mit zusätzlichen Startparametern starten. Die Pluginparameter kommen in folgendes Configfile (muss angelegt werden):/etc/vdr/plugins/plugin.streamdev-server.conf Inhalt: -a vdr:geheim

- Prüfen ob TV-Karte erkannt wurde.

ls /dev/dvb - Hier sollten die Geräte(adapter0, adapter1) auftauchen. Ansonsten nochmal im /var/log/syslog: May 9 10:03:07 SERVER vdr: [32095] dynamite: probing /dev/dvb/adapter1/frontend0 May 9 10:03:07 SERVER vdr: [32095] dynamite: /dev/dvb/adapter0/frontend0 is a dvb adapter trying to set card index to 0 May 9 10:03:07 SERVER vdr: [32095] [general.debug] capturing device 0/0 (subsystem ID 42540950) May 9 10:03:07 SERVER vdr: [32095] [general.debug] creating standard device 0/0 May 9 10:03:07 SERVER vdr: [32095] new sub-device number 1 May 9 10:03:07 SERVER vdr: [32095] frontend 0/0 provides DVB-S2 with QPSK ("Montage DS3103/TS2022") May 9 10:03:07 SERVER vdr: [32159] tuner on frontend 0/0 thread started (pid=32095, tid=32159) May 9 10:03:07 SERVER vdr: [32095] dynamite: attached device /dev/dvb/adapter0/frontend0 to dynamic device slot 1 May 9 10:03:07 SERVER vdr: [32160] section handler thread started (pid=32095, tid=32160) May 9 10:03:07 SERVER vdr: [32095] dynamite: /dev/dvb/adapter1/frontend0 is a dvb adapter trying to set card index to 1 - Automatisches Suspend bzw. herunterfahren deaktivieren

Der Eintrag sollte eindeutig sein: vi /etc/default/vdr # Change this to 1 if you want vdr to be able to shutdown the # computer ENABLE_SHUTDOWN=0

- Ring Buffer overflows vermeiden – Buffer erhöhen

Dazu müssen die Plugins bzw. der VDR neu kompiliert werden. Am besten direkt an die Anleitung halten: http://goo.gl/MOQ32 Folgende Dateien müssen geändert werden:

vdr/vdr-1.7.22/recorder.c

define RECORDERBUFSIZE (MEGABYTE(500) / TS_SIZE * TS_SIZE) // multiple of TS_SIZE

vdr/vdr-1.7.22/dvbplayer.c

#define PLAYERBUFSIZE MEGABYTE(100)

vdr-plugin-xvdr-0.9.5/src/live/livestreamer.c

, cRingBufferLinear(MEGABYTE(500), TS_SIZE*10, true)

- Signalstärke mittels Femon Plugin in der Shell anzeigen lassen.

Vorraussetzung: vdr-plugin-femon ist installiert. svdrpsend -d localhost -p 6419 PLUG femon INFO 220 SERVER SVDRP VideoDiskRecorder 1.7.22; Wed Jun 13 09:11:43 2012; UTF-8 900-CARD:0 900-STRG:65 900-QUAL:64 900-TYPE:0 900-NAME:Montage DS3103/TS2022 -------------------------------- oder das INFO am Ende weglassen, für Anzeige der Befehle: 220 SERVER SVDRP VideoDiskRecorder 1.7.22; Wed Jun 13 09:13:49 2012; UTF-8 214-Plugin femon v1.7.11 - DVB Signal Informationsanzeige (OSD) 214-SVDRP commands: 214- OPEN QUIT NEXT PREV INFO 214- NAME STAT STRG QUAL SGNL 214- SNRA BERA UNCB VIBR AUBR 214- DDBR 214 End of HELP info 221 SERVER closing connection

Truecrypt unter Ubuntu Server

1. Truecrypt herunterladen

http://www.truecrypt.org/downloads

– Console only version

2. Setupdateien entpacken

root@vm:/tmp# cd /tmp/ root@vm:/tmp# tar xzfv truecrypt-7.1a-linux-console-x64.tar.gz root@vm:/tmp# ./truecrypt-7.1a-setup-console-x64

3. Setup durchführen

TrueCrypt 7.1a Setup ____________________ Installation options: 1) Install truecrypt_7.1a_console_amd64.tar.gz 2) Extract package file truecrypt_7.1a_console_amd64.tar.gz and place it to /tmp To select, enter 1 or 2: EULA Do you accept and agree to be bound by the license terms? (yes/no): yes Uninstalling TrueCrypt: ----------------------- To uninstall TrueCrypt, please run 'truecrypt-uninstall.sh'. Installing package... usr/bin/truecrypt usr/bin/truecrypt-uninstall.sh usr/share/truecrypt/doc/License.txt usr/share/truecrypt/doc/TrueCrypt User Guide.pdf Press Enter to exit...

4. Truecrypt Container-Datei erstellen

root@vm:/tmp# truecrypt -c Volume type: 1) Normal 2) Hidden Select [1]: 1 Enter volume path: /home/root/container.tc Enter volume size (sizeK/size[M]/sizeG): 300G Encryption algorithm: 1) AES 2) Serpent 3) Twofish 4) AES-Twofish 5) AES-Twofish-Serpent 6) Serpent-AES 7) Serpent-Twofish-AES 8) Twofish-Serpent Select [1]: 1 Hash algorithm: 1) RIPEMD-160 2) SHA-512 3) Whirlpool Select [1]: 1 Filesystem: 1) None 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 Select [2]: 4 Enter password: superlangesgeheimespasswort

5. Truecrypt Volume mounten

mkdir /home/mountpfad truecrypt /home/root/container.truecrypt /home/mountpfad Enter Password.....

Facebook: Der leider geil Button

Manchmal muss man erst nach Amsterdam fahren um auf grandiose Ideen zu kommen. Ich habe eben fix was gebastelt, was den „Gefällt mir“ Button in: „Leider geil“ umbenennt.

Natürlich wird auch „Gefällt mir nicht mehr“ in „Nein Mann“ umbenannt 🙂

1. Wenn ihr den Firefox benutzt, dann braucht ihr folgendes Addon:

Greasemonkey – https://addons.mozilla.org/de/firefox/addon/greasemonkey/

2. Habt ihr dies installiert, Firefox neustarten und dann auf folgender Seite mein Skript installieren:

https://userscripts.org/scripts/show/130537

Da ich den Google Chrome nur selten benutze habe ich hier keine Anleitung für – aber da muss man als Addon vermutlich den Tampermonkey installieren. Das sieht ziemlich identisch aus 😉

Geht nicht? Dann:

Info: Habe eben erste Rückmeldung bekommen, wo es im Firefox 10 nicht funktioniert hat. Firefox aktualisieren auf Version 11 = leider geil!

Oben rechts im Firefox ist ein Affe, dieser muss Bunt und nicht schwarz/weiß sein. Nebendrann auf den Pfeil geklickt dann muss dort unten ein Haken vor: „FB – Leider geil! stehen.

Gruß

Constey