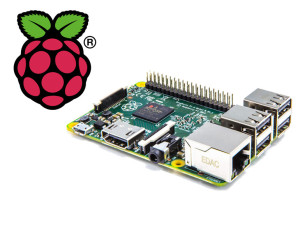

Es ist mal wieder so weit, es gibt ein Update in Sachen Monitoring. Viele kennen mit Sicherheit den kleinen Raspberry Pi, eigentlich als dritte Welt-PC gedacht – aber unter den Bastlern ebenfalls ein Hit geworden. Ich habe ja schon mehrere Beiträge zum Pi hier geschrieben, aber seit dem Raspberry Pi 2 gibt es noch ganz andere Anwendungsfelder die durch die größere Leistung möglich werden.

Es ist mal wieder so weit, es gibt ein Update in Sachen Monitoring. Viele kennen mit Sicherheit den kleinen Raspberry Pi, eigentlich als dritte Welt-PC gedacht – aber unter den Bastlern ebenfalls ein Hit geworden. Ich habe ja schon mehrere Beiträge zum Pi hier geschrieben, aber seit dem Raspberry Pi 2 gibt es noch ganz andere Anwendungsfelder die durch die größere Leistung möglich werden.

So auch das Projekt „MonitorPi“, dass den RaspberryPi in eine Überwachungszentrale verwandelt, die inklusive Zubehör preislich auch unter 100€ liegt.

MonitorPi ist eine fertige Appliance von mir – die mit den beliebtesten Monitoring-Tools vorinstalliert ist.

Was ist alles enthalten und vorinstalliert ? (Ready 2 use)

– Nagios 3.5.1 ![]()

– Centreon 2.6.0![]()

– Centreon-Broker 2.8.2

– Check_MK (Livestatus) 1.2.6.p2![]()

– Nagvis 1.8.2

– Nagios Plugins 2.0.3![]()

Was wird benötigt ?

– Raspberry Pi 2

– mind. 8 GB Speicherkarte (Je schneller desto besser. Class 10 = top)

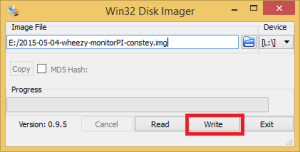

– Win32DiskImager

[stextbox id=“info“]MonitorPi basiert auf der aktuellen Debian Wheezy Distribution die es auch via raspberrypi.org zum Download gibt. (2015-02-16-raspbian-wheezy.img)

Nur habe ich sie noch vollständig aktualisiert. Stand: 04.05.2015[/stextbox]

Wie wird MonitorPi installiert ?

Ganz einfach: Ihr ladet euch die aktuelle Image-Datei herunter und bespielt diese auf eine micro-SD-Karte.

Dies geht mit dem Win32DiskImager wie im Bild beschrieben:

[stextbox id=“alert“]Achtung: Alle Daten auf der SD Karte werden gelöscht![/stextbox]

Anschließend den Rasperry Pi 2 mit der SD-Karte booten, er versucht automatisch eine IP via DHCP zu beziehen, und zeigt diese nach dem Boot an.

Wie sehen die unterschiedlichen Monitoring-Tools aus ?

Wie erreiche ich die Tools ?

Alle Tools sind Web-Applikationen, die per Browser aufgerufen werden. Die Url’s sind wie folgt:

| Nagios | Url: http://%IP%/nagios Benutzername: nagiosadmin Passwort: constey |

| Nagvis | Url: http://%IP%/nagvis Benutzername: admin Passwort: admin |

| Centreon | Url: http://%IP%/centreon Benutzername: admin Passwort: constey |

| Check_MK | Url: http://%IP%/check_mk Benutzername: nagiosadmin Passwort: constey |

| phpMyAdmin (Mysql) | Url: http://%IP%/phpmyadmin Benutzername: root Passwort: constey |

Die Zugangsdaten zum Anmelden an der Konsole oder via SSH sind:

Benutzername: pi

Passwort: raspberry

Ansonsten ist das Passwort immer „constey“, also zum Beispiel für die einzelnen Benutzer oder Mysql-Datenbank-Benutzer.

Download:

Hier gibt es das Image in gezippter Form zum Download 2015-05-04-wheezy-monitorPI-constey-2 (ca. 1.8 GB)

[EXPAND Prüfsummen-Information]—————————

Prüfsummen-Information

—————————

Name: 2015-05-04-wheezy-monitorPI-constey-2.zip

Größe: 1872300662 Bytes (1785 MB)

CRC32: 9ACC060B

CRC64: CC7A670EBC2EF5E0

SHA256: 71D79E6F9FBD9BD68618029F008C77AE488FCE251932B2754D76B2CB2FB5D483

SHA1: FF7AD402D6116BEC4B8D8528223D265D6BB1700A

[/Expand]

FAQ:

Warum ist nicht Nagios 4 installiert?

Zum einen gibt es noch die ein oder anderen Kompatibilitätsprobleme mit Centreon, wer auch noch andere Module benutzen möchte, stößt eventuell ebenfalls auf Kompatibilitätsprobleme. Wer dennoch aktualisieren will kann das natürlich gerne tun.

Wo liegen die Quelldateien ?

Alle Quelldateien liegen unter /home/pi/sources.

Wo liegen die wichtigsten Programme ?

Ich habe die Anwendungen in der Regel immer mit Standardwerten kompiliert. Aber hier einige Pfade:

Nagios: /usr/local/nagios

Nagios Plugins: /usr/local/nagios/libexec

Centreon: /usr/local/centreon/