Kurz und knapp: Wenn man bei seiner Windows Zertifizierungsstelle keine Zertifikate mit längerer Gültigkeit ausstellen kann, obwohl es in den entsprechenden Templates konfiguriert ist, muss man prüfen was die generelle Gültigkeitsdauer ist.

Dazu auf dem CA-Server folgende Einstellungen prüfen:

H:\>certutil -getreg ca\ValidityPeriod HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\CA\ValidityPeriod: ValidityPeriod REG_SZ = Years CertUtil: -getreg command completed successfully. H:\>certutil -getreg ca\ValidityPeriodUnits HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\CA\ValidityPeriodUnits: ValidityPeriodUnits REG_DWORD = 2 CertUtil: -getreg command completed successfully.

Über die Werte kriegt man zum einen raus, in was für Perioden gerechnet wird (i.d.R. Jahre), sowie wie lange die max. Gültigkeit ist. (ValidityPeriodUnits)

Um den Wert nun zu erhöhen wie folgt ausführen:

H:\>certutil -setreg ca\validityperiodunits 4 SYSTEM\CurrentControlSet\Services\CertSvc\Configuration\CA\ValidityPeriod Units: Old Value: ValidityPeriodUnits REG_DWORD = 2 New Value: ValidityPeriodUnits REG_DWORD = 4 CertUtil: -setreg command completed successfully. The CertSvc service may need to be restarted for changes to take effect.

Abschließend den Zertifikatsdienst neustarten:

H:\>net stop certsvc The Active Directory Certificate Services service is stopping. The Active Directory Certificate Services service was stopped successfully. H:\>net start certsvc The Active Directory Certificate Services service is starting. The Active Directory Certificate Services service was started successfully.

Anschließend kann man über den CA-Server in den Zertifikatstemplates die Gültigkeit erhöhen:

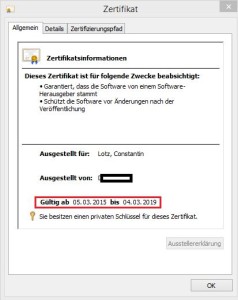

Und siehe da, die Zertifikate sind nun länger gültig: