Vorgestern hat Vmware einen Bugfixrelease für Vmware View / Manager herausgebracht.

Behoben wird der „Already used“ Bug – welcher aufgetreten ist, wenn eine VM eines linked clone Pool’s durch den Benutzer heruntergefahren wurde und die Power Policy des Pools auf „Refresh on logoff“ steht.

Außerdem wurden noch ein paar Bugs bezüglich des Persona Management, Smartcard Authentifizierung und mit dem View Client behoben.

Die Release Notes findet ihr hier: Release Notes (en-US)

Downloads direkt hier: Download

Mit diesem Release wird noch nicht der Support für die Nvidia VGX K1/K2 hinzugefügt. Der kommt wohl dann doch erst Anfang 2013.

VMWare

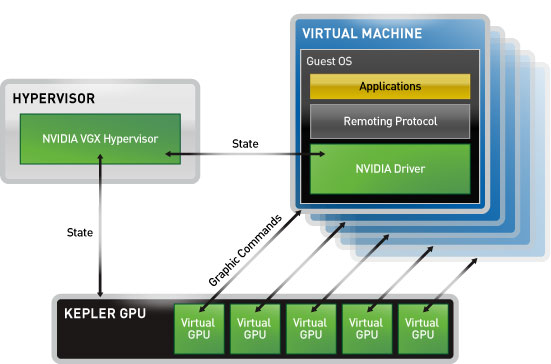

NVIDIA VGX K1/K2 – der Grafikboost für virtuelle Umgebungen

Schon seit ein paar Monaten ist bekannt das NVIDIA an einer Grafikkarte arbeitet, welche sich sozusagen virtualisieren lässt.

Der Nachteil an rein virtuellen Umgebungen war bisher immer die Grafik-Performance. Da die CPU alle Grafikberechnungen erledigt hat.

Damit macht das schauen von Videos, nutzen von anspruchsvolle Grafikanwendungen in einer VM nicht soviel Spaß.

Jetzt also neu: Die Grafikkarte mit eigenem Hypervisor – die Unterstützung für Vmware View, Citrix XenServer/Desktop und Microsoft Server 2012 ist angekündigt.

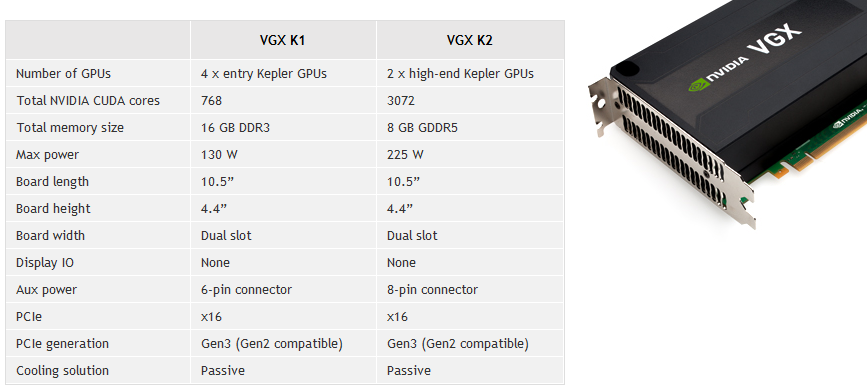

Was kann die NVIDIA VGX ? Es wird 2 Varianten geben:

Die K1 welche für ca. 100 User ausreichen soll und etwas weniger Leistung wie die K2 hat.

Die K2 welche nur für ca. 60 User gedacht ist, dafür allerdings mehr Leistung für grafikhungrige Applikationen zur Verfügung stellen soll. (AutoCad etc.)

Wie man sieht, jeweils eine Dual-Slot PCI-E x16 Karte mit Passiv Kühler. Die Karte passt also in herkömmliche Dell Bladeserver wie z.B. M710/M610 nicht rein.

Ich denke dass solch eine Karte die Nutzung in rein virtuellen Umgebungen komplett neu gestaltet und wesentlich angenehmeres arbeiten ermöglicht.

Wer aus aus diesem Grund bisher auf Hardware gesetzt haben, sollten seine Entscheidung noch einmal überdenken.

Verfügbarkeit:

Die NVIDIA VGX K1 und K2 sollen im frühen 2013 verfügbar sein. Ich habe bisher auch erste Preise gesichtet. IBM listet die K1 für 3.415$ sowie die K2 für 6.195$ inklusive 1 Jahr Collect and Return und Next Business Day Support.

In der aktuellen Vmware View Version (5.1.1) ist die Option noch nicht verfügbar. Da muss auch noch auf ein Update gewartet werden, damit die VGX auch genutzt werden kann.

Vmware View Client 5.2.0 erschienen

Letzte Woche wurde eine neue Version des View Clients herausgebracht. Etwas untypisch, da normalerweise die Clients zeitgleich mit dem Connection-Server aktualisiert werden – aber gut.

Dafür gibt’s Windows 8 Unterstützung und ein neues Login Feature mit dem sich Login-Links erstellen lassen – die euch dann automatisch mit dem passenden View-Server verbinden.

VMware View Client für Windows 5.2 umfasst die folgenden neuen Funktionen:

Unterstützung für Windows 8 – View Client für Windows 5.2 und View Client with Local Mode 5.2 funktionieren auf Windows 8 Pro- und Enterprise-Clientsystemen im Desktopmodus.

Unterstützung für URI (Uniform Resource Identifier) – Vereinfachen Sie die Anmeldung bei einem View-Desktop für Endbenutzer, indem Sie einen Web- oder E-Mail-Link erstellen, den die Benutzer anklicken können, um View Client zu starten und eine Verbindung zu einem Desktop mit bestimmten Konfigurationsoptionen herzustellen. Sie können z. B. einen Link erstellen, über den ein Endbenutzer aufgefordert wird, lediglich ein Kennwort einzugeben, um anschließend ein bestimmtes Desktop im Vollbildmodus zu öffnen, wobei das PCoIP-Anzeigeprotokoll eingesetzt wird.

View Client für Windows 5.2 | 4 October 2012 | Build: 848202

Release Notes

Nutzungshinweise

Download

Vmware View 5.1 + Zeroclients & Smartcard Authentication

1. Als erstes solltet ihr eine passende Smartcard konfiguriert haben.

– Den passenden Blogpost hatte ich gestern schon geschrieben.

2. View Connection Server mit SSL Zertifikat ausstatten.

– Siehe Anleitung: http://pubs.vmware.com/view-51/topic/com.vmware.ICbase/PDF/view-51-obtaining-certificates.pdf

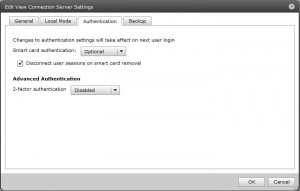

3. SmartCard Authentifizierung im View Connection Server aktivieren. (zumindest Optional)

– View Configuration – Servers – Connection Servers – Edit – Authentication –

![]()

4. View Connection Server Keystore erzeugen

– Im Keystore müssen die Zertifikate von der RootCA, Connection Server sowie des Enroll-Users enthalten sein.

Das File wird erzeugt mittels keytool.exe

C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -alias rootCA -file caRoot-base64.cer C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -keyalg "RSA" -trustcacerts -alias server -file servername.cer C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -file enroll-base64.cer

Vmware View 5.1 – Sprache ändern

Wer View 5.1 im Einsatz hat – wird merken: Auf einmal ist die Administrationswebseite auf Deutsch 🙂

In allen vorangegangenen Versionen war die Standardsprache bisher immer Englisch was sich seit der Version 5.1 aber ändert. Die Webseite des Vmware View Managers ist nun in 5 verschiedenen Sprachen verfügbar.

Da ich mit der deutschen Übersetzung ehrlich gesagt nicht klar komme, war direkt mein erster Gedanke: Wo stelle ich die Sprache um?

Wie mir der Support mitteilte ist die Sprache Browserabhängig. Dazu muss im Internet Explorer en-US als Sprache eingestellt werden (auch wenn das OS oder der IE schon auf Englisch ist.)

Beim Firefox ist es unter: Einstellungen -> Inhalt -> Sprachen

Ich konnte leider noch kein Firefox Plugin finden, welches diese Einstellung nur für bestimmte Seiten setzt – aber vielleicht findet ihr ja was ?

Vmware DPM angetestet

Vmware DPM ist ein Energiefeature des vCenters, mit dem man ESXi-Hosts herunterfahren kann, sofern die Leistung auch ohne diesen Host ausreicht. (Und HA noch erfüllt werden kann.)

Idealer Beispielfall:

Vmare DPM ist eingeschaltet.

Eine kleine Firma mit 3 ESX-Hosts beschäftigt 100 Mitarbeiter, welche von 8-15 Uhr arbeiten.

Abends sind bis auf einige Server alle User-VM’s ausgeschaltet und ziehen daher keine Leistung. Vmware merkt dies und verschiebt alle übrigens VM’s auf einen Host.

Der andere Host wird in den „Standby“ gefahren, da genug Leistung vorhanden ist. (Wird so genannt, ist aber heruntergefahren.)

Morgens trudeln die Mitarbeiter ein und es wird mehr Leistung gefordert. Vmware merkt dies ebenfalls und startet den ausgeschalteten Host über die Remote-Access Karte. (z.B. iDrac)

So kann man effektiv Rechenleistung und natürlich auch Kühlleistung einsparen, ohne Verluste zu haben.

Schritt 1: Energieeinstellungen des ESXi-Host bearbeiten und die Zugangsdaten der (in meinem Fall) iDrac-Karte eingeben.

Ab jetzt kann man über Rechts-Klick auf den Host auch „In den Standy-Modus wechseln“ auswählen. Dies fährt den Server herunter.

Dies hast bei mir ca. 2 Minuten gedauert. Das hochfahren hat ungefähr 5 Minuten gedauert.

Ein sehr nettes Feature, was in meinen Tests super funktioniert hat.

Gruß

Constey

VM-Konfigfile (.vmx) via vSphere bearbeiten

Wer sich seit den neueren vSphere 5 Patches wundert, warum man z.B. die vMware Tools nicht mehr aus der VM heraus aktualisieren kann wird feststellen, dass man folgende Zeile der Konfigurationsdatei hinzufügen muss.

isolation.tools.guestInitiatedUpgrade.disable = "false"

Dies funktioniert nur im ausgeschaltetem Zustand und man müsste die .vmx Datei umständlich per Dateibrowser herunterladen, bearbeiten und wieder hochladen.

Es gibt aber auch einen Weg dies direkt per vSphere Client zu machen. Dazu -> Einstellungen bearbeiten -> Optionen -> Allgemein -> Konfigurationsparamter -> Zeile hinzufügen. (Settings – Options – General -Advanced Options -> Add row)

Abschließender Klick auf OK und die VM wieder starten. Done 😉

Vmware View 5 vs. Citrix Xen App 5.5

…..nicht nur in der Version knapp bei einander. Wieder einmal gibt es ein neues Benchmark der die Performance mittels LoginVSI simuliert und mit den beiden Herstellern vergleicht.

Wie auch in den vergangenen Vergleichen – die ich gelesen habe, ist auch hier wieder einmal Vmware knapp vorne. Die geringere Bandbreitennutzung ist wohl für die meisten nicht sehr ausschlaggebend, jedoch die niedrigere CPU-Last ist doch schon interessanter.

Seht selbst: http://www.principledtechnologies.com/clients/reports/VMware/PCoIP_HDX_0312.pdf

(via)

Adobe Reader X als portable mit ThinApp

Der Adobe Reader ist mittlerweile nicht mehr so schlank wie vor einigen Jahren. Mittlerweile ist es sogar schwer, ein Offline-Setup zu bekommen, da Adobe alles über ihren ActiveX-Downloader installieren möchte.

Wenn man kein Internetzugang hat und das Setup auf einem Stick mitnehmen will ist dies aber direkt ein KO-Kriterium.

Schaut man sich etwas um findet man jedoch die aktuellen Setups auf dem FTP von Adobe. Die aktuellste Version (Stand heute: 10.1.2) gibt es hier. Ansonsten findet ihr alle älteren oder ggf. neueren Versionen in allen Sprachen hier: ftp://ftp.adobe.com/pub/adobe/reader/win

Um nun ein funktionierendes ThinApp daraus zu machen folgende Schritte:

1. Saubere Windows 7 VM starten

2. Setupdateien auf die VM kopieren und Installation starten. (Nur Installer starten damit die temp. Files erzeugt werden, die wir später nicht im ThinApp haben wollen!)

3. ThinApp Prescan durchlaufen lassen

4. Installation durchführen

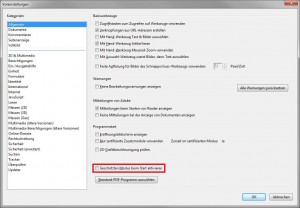

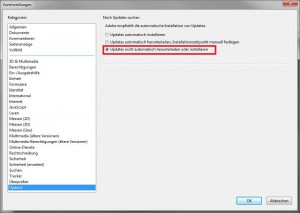

5. Geschützten Modus deaktivieren (Wichtig, da dies sonst beim Start als Fehlermeldung aufpoppt!)

6. Automatische Updates deaktivieren

7. Nun den Postscan durchlaufen lassen. Aber noch nicht das Paket „builden“ lassen.

8. Autostart Einträge aus Registry löschen:

Anschließend muss man noch folgende Einträge aus der Datei „HKEY_LOCAL_MACHINE.txt“ entfernen, sonst kommt beim Start von Adobe eine „Die Datei wurde nicht gefunden Fehlermeldung.“

Ich empfehle Notepad++ zum bearbeiten, da die Datei ca. 65MB groß ist und das Windows-Notepad dafür Jahre braucht.

isolation_writecopy HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run Value=Adobe ARM REG_SZ~"%Program Files Common%\Adobe\ARM\1.0\AdobeARM.exe"#2300

9. Fertig. ThinApp erzeugen lassen.

Die Integration mit Firefox habe ich selbst noch nicht getestet, bin aber auf eure Rückmeldungen gespannt.

vSphere 5 / ESXi5 / View 5 – Alle SSL Zertifikate austauschen

Es gibt mehrere Gründe warum man die selbst-signierten SSL-Zertifikate von VMWare austauschen sollte. Hauptkriterium ist natürlich um Man-in-the-Middle Angriffen vorzubeugen. Außerdem schafft man damit gleichzeitig auch die lästigen Zertifikatsfehler und „roten“ Adresszeilen aus dem weg. Macht also auch optisch was her 😉

Ich beschreibe hier, wie man die folgenden Zertifikate austauschen kann (ich würde die Reihenfolge auch empfehlen):

- ESXi Host

- vCenter Server (vSphere 5.0)

- vSphere Update Manager

- View 5 Connection Server

Voraussetzungen:

- Zertifizierungsstelle (in meinem Fall die Windows Active Directory CA)

- openssl

- ESX Server sowie vCenter und View Connection Server müssen zwischendurch neu gestartet werden

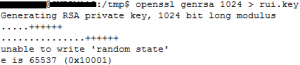

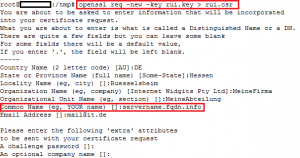

Schritt 1: Zertifikat erstellen

openssl genrsa 1024 > rui.key

(Info: Als Root Benutzer ausführen, sonst kann der „random state“ nicht geschrieben werden. Siehe Bild.)

# Zertifikat Request erstellen

openssl req -new -key rui.key > rui.csr

Common Name = FQDN

# Zertifikat Request anzeigen

openssl req -in rui.csr

# Zertifikat erstellen via / https://CASERVER/certsrv

# Zertifikat in Base64 kodierung herunterladen und nochmal via openssl ins x509 Format umwandeln.

openssl x509 -in server.domain.info.cer -out rui-x509.cer

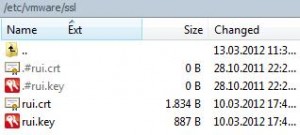

Schritt 2: Zertifikat auf ESX Server austauschen

# Zertifikat auf den ESX kopieren

Anschließend per WinSCP auf den ESX-Host verbinden, und die Dateien aktualisieren:

cd /etc/vmware/ssl mv rui.key rui.key.old mv rui.crt rui.key.old

Nun die generierte rui-x509.cer als rui.crt sowie das Keyfile hochladen.

# ESX rebooten

Anschließend den ESX neubooten (Empfehlung!) oder ggf. den VPXA-Dienst neustarten:

service vmware-vxpa restart

Schritt 3: vCenter Zertifikat austauschen

# Zertifikat erstellen (Schritt 1)

Als erstes wieder ein Zertifikat erstellen. Selber Ablauf wie schon oben oder beim ESX durchgeführt.

Der Pfad für das SSl-Zertifikat des vCenters ist:

Windows 2008: C:\ProgramData\VMware\VMware VirtualCenter\SSL

Windows 2003: C:\Documents and Settings\All Users\Application Data\VMware\VMware VirtualCenter\SSL\

# Zusätzlich Zertifikat als .pfx speichern

openssl pkcs12 -export -in rui.crt -inkey rui.key -name rui -passout pass:testpassword -out rui.pfx

Wichtig: Das Passwort auf gar keinen Fall ändern, sonst wird das Zertifikat nicht erkannt!

Zum Austausch gibts es nun 2 Wege, Entweder via zurücksetzen der vCenter Datenbank – oder neu per vCenter Api. Ich beschreibe beide Wege.

Weg 1:

# vCenter Server Dienst stoppen.

net stop vpxd

# Passwort der vCenter Server Datenbank zurücksetzen

"C:\Program Files\VMware\Infrastructure\VirtualCenter Server\vpxd.exe" –p

Das Passwort wird zufällig generiert.

# Starte den vCenter Server Dienst.

net start vpxd

Weg 2:

# Webseite aufrufen

https://vcenterservername/mob/?moid=vpxd-securitymanager&vmodl=1

# Auf reloadSslCertificate klicken

# Auf „Invoke Method“ klicken

Als Bestätigung muss nun folgendes erscheinen:

# Überprüfen ob das Zertifikat korrekt ist.

Dazu die Webseite bzw. FQDN des vCenters aufrufen.

# Einstellung überprüfen:

Der Haken sollte gesetzt sein.

# ESX mit vCenter neu verbinden.

Damit der vCenter das neue Zertifikat des ESX „aktualisiert“ müssen die ESX-Hosts der Reihe nach neu verbunden werden. Dazu aus dem vCenter entfernen und neu verbinden. (FQDN verwenden!)

Schritt 3: Zertifikat des Update Managers austauschen

# Zertifikat erstellen (Schritt 1)

Als erstes wieder ein Zertifikat erstellen. Selber Ablauf wie schon oben oder beim ESX durchgeführt.

Der Pfad für das SSL Zertifikat des Update Managers ist (unter W2K8R2 64-bit):

C:\Program Files (x86)\VMware\Infrastructure\Update Manager\SSL

# Zusätzlich Zertifikat als .pfx speichern

openssl pkcs12 -export -in rui.crt -inkey rui.key -name rui -passout pass:testpassword -out rui.pfx

# Update Manager Dienst stoppen

net stop vmware-ufad-vci

# Zertifikat austauschen

Nun wieder die erstellen Zertifikat-Dateien austauschen. (rui.crt | rui.key | rui.pfx)

# Update Manager Dienst starten

net start vmware-ufad-vci

Schritt 4: Zertifikat des View Connection Server austauschen

Das Austauschen des View-Zertifikates wird in einem VMWare-KB sehr gut beschrieben. Siehe hier: http://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=1008705

Mittels des keytools kann man sich den Request erstellen und dann ganz normal via AD-CA zertifizieren.

Debugging: SSL-Fingerprints im vCenter

Gegebenenfalls bekommt man das ein oder andere mal eine Fehlermeldung, das die Fingerprints nicht übereinstimmen. Dies kommt zum Beispiel, wenn man die ESX-Hosts nicht neu verbindet, wenn sich das Zertifikat geändert hat.

Dies kann man debuggen, indem man sich auf den SQL-Server verbindet und sich alle Fingerprints anzeigen lässt:

SELECT id,EXPECTED_SSL_THUMBPRINT,HOST_SSL_THUMBPRINT FROM dbo.VPX_HOST

Der Erwartete Fingerprint muss mit dem realen Fingerprint übereinstimmen:

Ggf. dann den Expected_SSL_Thumbprint mit dem realen aktualisieren:

UPDATE dbo.VPX_HOST SET EXPECTED_SSL_THUMBPRINT = '7B:93:B8:F9:FE:E2:8E:E4:9A:6E:19XXXXXXX:D:CB:21:03:E7’ WHERE id = '5849’

# Fingerprint vom Zertifikat anzeigen

openssl x509 -fingerprint -noout -md5 -in self-signed-certificate.pem

MD5 oder Sha1 – Alternativ einfach Rechtsklick-Eigenschaften und Zertifikat Details anzeigen lassen.