Vmware DPM ist ein Energiefeature des vCenters, mit dem man ESXi-Hosts herunterfahren kann, sofern die Leistung auch ohne diesen Host ausreicht. (Und HA noch erfüllt werden kann.)

Idealer Beispielfall:

Vmare DPM ist eingeschaltet.

Eine kleine Firma mit 3 ESX-Hosts beschäftigt 100 Mitarbeiter, welche von 8-15 Uhr arbeiten.

Abends sind bis auf einige Server alle User-VM’s ausgeschaltet und ziehen daher keine Leistung. Vmware merkt dies und verschiebt alle übrigens VM’s auf einen Host.

Der andere Host wird in den „Standby“ gefahren, da genug Leistung vorhanden ist. (Wird so genannt, ist aber heruntergefahren.)

Morgens trudeln die Mitarbeiter ein und es wird mehr Leistung gefordert. Vmware merkt dies ebenfalls und startet den ausgeschalteten Host über die Remote-Access Karte. (z.B. iDrac)

So kann man effektiv Rechenleistung und natürlich auch Kühlleistung einsparen, ohne Verluste zu haben.

Schritt 1: Energieeinstellungen des ESXi-Host bearbeiten und die Zugangsdaten der (in meinem Fall) iDrac-Karte eingeben.

Ab jetzt kann man über Rechts-Klick auf den Host auch „In den Standy-Modus wechseln“ auswählen. Dies fährt den Server herunter.

Dies hast bei mir ca. 2 Minuten gedauert. Das hochfahren hat ungefähr 5 Minuten gedauert.

Ein sehr nettes Feature, was in meinen Tests super funktioniert hat.

Gruß

Constey

Constantin Lotz

Constantin Lotz

VM-Konfigfile (.vmx) via vSphere bearbeiten

Wer sich seit den neueren vSphere 5 Patches wundert, warum man z.B. die vMware Tools nicht mehr aus der VM heraus aktualisieren kann wird feststellen, dass man folgende Zeile der Konfigurationsdatei hinzufügen muss.

isolation.tools.guestInitiatedUpgrade.disable = "false"

Dies funktioniert nur im ausgeschaltetem Zustand und man müsste die .vmx Datei umständlich per Dateibrowser herunterladen, bearbeiten und wieder hochladen.

Es gibt aber auch einen Weg dies direkt per vSphere Client zu machen. Dazu -> Einstellungen bearbeiten -> Optionen -> Allgemein -> Konfigurationsparamter -> Zeile hinzufügen. (Settings – Options – General -Advanced Options -> Add row)

Abschließender Klick auf OK und die VM wieder starten. Done 😉

Truecrypt unter Ubuntu Server

1. Truecrypt herunterladen

http://www.truecrypt.org/downloads

– Console only version

2. Setupdateien entpacken

root@vm:/tmp# cd /tmp/ root@vm:/tmp# tar xzfv truecrypt-7.1a-linux-console-x64.tar.gz root@vm:/tmp# ./truecrypt-7.1a-setup-console-x64

3. Setup durchführen

TrueCrypt 7.1a Setup ____________________ Installation options: 1) Install truecrypt_7.1a_console_amd64.tar.gz 2) Extract package file truecrypt_7.1a_console_amd64.tar.gz and place it to /tmp To select, enter 1 or 2: EULA Do you accept and agree to be bound by the license terms? (yes/no): yes Uninstalling TrueCrypt: ----------------------- To uninstall TrueCrypt, please run 'truecrypt-uninstall.sh'. Installing package... usr/bin/truecrypt usr/bin/truecrypt-uninstall.sh usr/share/truecrypt/doc/License.txt usr/share/truecrypt/doc/TrueCrypt User Guide.pdf Press Enter to exit...

4. Truecrypt Container-Datei erstellen

root@vm:/tmp# truecrypt -c Volume type: 1) Normal 2) Hidden Select [1]: 1 Enter volume path: /home/root/container.tc Enter volume size (sizeK/size[M]/sizeG): 300G Encryption algorithm: 1) AES 2) Serpent 3) Twofish 4) AES-Twofish 5) AES-Twofish-Serpent 6) Serpent-AES 7) Serpent-Twofish-AES 8) Twofish-Serpent Select [1]: 1 Hash algorithm: 1) RIPEMD-160 2) SHA-512 3) Whirlpool Select [1]: 1 Filesystem: 1) None 2) FAT 3) Linux Ext2 4) Linux Ext3 5) Linux Ext4 Select [2]: 4 Enter password: superlangesgeheimespasswort

5. Truecrypt Volume mounten

mkdir /home/mountpfad truecrypt /home/root/container.truecrypt /home/mountpfad Enter Password.....

Facebook: Der leider geil Button

Manchmal muss man erst nach Amsterdam fahren um auf grandiose Ideen zu kommen. Ich habe eben fix was gebastelt, was den „Gefällt mir“ Button in: „Leider geil“ umbenennt.

Natürlich wird auch „Gefällt mir nicht mehr“ in „Nein Mann“ umbenannt 🙂

1. Wenn ihr den Firefox benutzt, dann braucht ihr folgendes Addon:

Greasemonkey – https://addons.mozilla.org/de/firefox/addon/greasemonkey/

2. Habt ihr dies installiert, Firefox neustarten und dann auf folgender Seite mein Skript installieren:

https://userscripts.org/scripts/show/130537

Da ich den Google Chrome nur selten benutze habe ich hier keine Anleitung für – aber da muss man als Addon vermutlich den Tampermonkey installieren. Das sieht ziemlich identisch aus 😉

Geht nicht? Dann:

Info: Habe eben erste Rückmeldung bekommen, wo es im Firefox 10 nicht funktioniert hat. Firefox aktualisieren auf Version 11 = leider geil!

Oben rechts im Firefox ist ein Affe, dieser muss Bunt und nicht schwarz/weiß sein. Nebendrann auf den Pfeil geklickt dann muss dort unten ein Haken vor: „FB – Leider geil! stehen.

Gruß

Constey

Vmware View 5 vs. Citrix Xen App 5.5

…..nicht nur in der Version knapp bei einander. Wieder einmal gibt es ein neues Benchmark der die Performance mittels LoginVSI simuliert und mit den beiden Herstellern vergleicht.

Wie auch in den vergangenen Vergleichen – die ich gelesen habe, ist auch hier wieder einmal Vmware knapp vorne. Die geringere Bandbreitennutzung ist wohl für die meisten nicht sehr ausschlaggebend, jedoch die niedrigere CPU-Last ist doch schon interessanter.

Seht selbst: http://www.principledtechnologies.com/clients/reports/VMware/PCoIP_HDX_0312.pdf

(via)

Adobe Reader X als portable mit ThinApp

Der Adobe Reader ist mittlerweile nicht mehr so schlank wie vor einigen Jahren. Mittlerweile ist es sogar schwer, ein Offline-Setup zu bekommen, da Adobe alles über ihren ActiveX-Downloader installieren möchte.

Wenn man kein Internetzugang hat und das Setup auf einem Stick mitnehmen will ist dies aber direkt ein KO-Kriterium.

Schaut man sich etwas um findet man jedoch die aktuellen Setups auf dem FTP von Adobe. Die aktuellste Version (Stand heute: 10.1.2) gibt es hier. Ansonsten findet ihr alle älteren oder ggf. neueren Versionen in allen Sprachen hier: ftp://ftp.adobe.com/pub/adobe/reader/win

Um nun ein funktionierendes ThinApp daraus zu machen folgende Schritte:

1. Saubere Windows 7 VM starten

2. Setupdateien auf die VM kopieren und Installation starten. (Nur Installer starten damit die temp. Files erzeugt werden, die wir später nicht im ThinApp haben wollen!)

3. ThinApp Prescan durchlaufen lassen

4. Installation durchführen

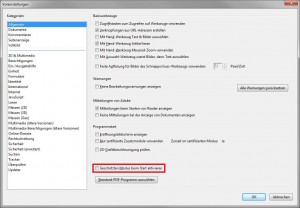

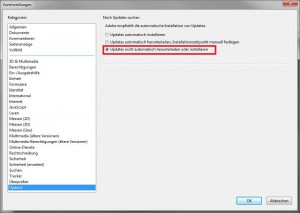

5. Geschützten Modus deaktivieren (Wichtig, da dies sonst beim Start als Fehlermeldung aufpoppt!)

6. Automatische Updates deaktivieren

7. Nun den Postscan durchlaufen lassen. Aber noch nicht das Paket „builden“ lassen.

8. Autostart Einträge aus Registry löschen:

Anschließend muss man noch folgende Einträge aus der Datei „HKEY_LOCAL_MACHINE.txt“ entfernen, sonst kommt beim Start von Adobe eine „Die Datei wurde nicht gefunden Fehlermeldung.“

Ich empfehle Notepad++ zum bearbeiten, da die Datei ca. 65MB groß ist und das Windows-Notepad dafür Jahre braucht.

isolation_writecopy HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run Value=Adobe ARM REG_SZ~"%Program Files Common%\Adobe\ARM\1.0\AdobeARM.exe"#2300

9. Fertig. ThinApp erzeugen lassen.

Die Integration mit Firefox habe ich selbst noch nicht getestet, bin aber auf eure Rückmeldungen gespannt.

vSphere 5 / ESXi5 / View 5 – Alle SSL Zertifikate austauschen

Es gibt mehrere Gründe warum man die selbst-signierten SSL-Zertifikate von VMWare austauschen sollte. Hauptkriterium ist natürlich um Man-in-the-Middle Angriffen vorzubeugen. Außerdem schafft man damit gleichzeitig auch die lästigen Zertifikatsfehler und „roten“ Adresszeilen aus dem weg. Macht also auch optisch was her 😉

Ich beschreibe hier, wie man die folgenden Zertifikate austauschen kann (ich würde die Reihenfolge auch empfehlen):

- ESXi Host

- vCenter Server (vSphere 5.0)

- vSphere Update Manager

- View 5 Connection Server

Voraussetzungen:

- Zertifizierungsstelle (in meinem Fall die Windows Active Directory CA)

- openssl

- ESX Server sowie vCenter und View Connection Server müssen zwischendurch neu gestartet werden

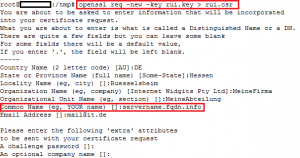

Schritt 1: Zertifikat erstellen

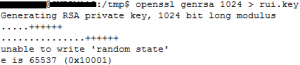

openssl genrsa 1024 > rui.key

(Info: Als Root Benutzer ausführen, sonst kann der „random state“ nicht geschrieben werden. Siehe Bild.)

# Zertifikat Request erstellen

openssl req -new -key rui.key > rui.csr

Common Name = FQDN

# Zertifikat Request anzeigen

openssl req -in rui.csr

# Zertifikat erstellen via / https://CASERVER/certsrv

# Zertifikat in Base64 kodierung herunterladen und nochmal via openssl ins x509 Format umwandeln.

openssl x509 -in server.domain.info.cer -out rui-x509.cer

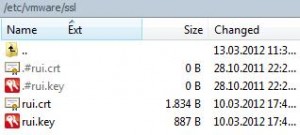

Schritt 2: Zertifikat auf ESX Server austauschen

# Zertifikat auf den ESX kopieren

Anschließend per WinSCP auf den ESX-Host verbinden, und die Dateien aktualisieren:

cd /etc/vmware/ssl mv rui.key rui.key.old mv rui.crt rui.key.old

Nun die generierte rui-x509.cer als rui.crt sowie das Keyfile hochladen.

# ESX rebooten

Anschließend den ESX neubooten (Empfehlung!) oder ggf. den VPXA-Dienst neustarten:

service vmware-vxpa restart

Schritt 3: vCenter Zertifikat austauschen

# Zertifikat erstellen (Schritt 1)

Als erstes wieder ein Zertifikat erstellen. Selber Ablauf wie schon oben oder beim ESX durchgeführt.

Der Pfad für das SSl-Zertifikat des vCenters ist:

Windows 2008: C:\ProgramData\VMware\VMware VirtualCenter\SSL

Windows 2003: C:\Documents and Settings\All Users\Application Data\VMware\VMware VirtualCenter\SSL\

# Zusätzlich Zertifikat als .pfx speichern

openssl pkcs12 -export -in rui.crt -inkey rui.key -name rui -passout pass:testpassword -out rui.pfx

Wichtig: Das Passwort auf gar keinen Fall ändern, sonst wird das Zertifikat nicht erkannt!

Zum Austausch gibts es nun 2 Wege, Entweder via zurücksetzen der vCenter Datenbank – oder neu per vCenter Api. Ich beschreibe beide Wege.

Weg 1:

# vCenter Server Dienst stoppen.

net stop vpxd

# Passwort der vCenter Server Datenbank zurücksetzen

"C:\Program Files\VMware\Infrastructure\VirtualCenter Server\vpxd.exe" –p

Das Passwort wird zufällig generiert.

# Starte den vCenter Server Dienst.

net start vpxd

Weg 2:

# Webseite aufrufen

https://vcenterservername/mob/?moid=vpxd-securitymanager&vmodl=1

# Auf reloadSslCertificate klicken

# Auf „Invoke Method“ klicken

Als Bestätigung muss nun folgendes erscheinen:

# Überprüfen ob das Zertifikat korrekt ist.

Dazu die Webseite bzw. FQDN des vCenters aufrufen.

# Einstellung überprüfen:

Der Haken sollte gesetzt sein.

# ESX mit vCenter neu verbinden.

Damit der vCenter das neue Zertifikat des ESX „aktualisiert“ müssen die ESX-Hosts der Reihe nach neu verbunden werden. Dazu aus dem vCenter entfernen und neu verbinden. (FQDN verwenden!)

Schritt 3: Zertifikat des Update Managers austauschen

# Zertifikat erstellen (Schritt 1)

Als erstes wieder ein Zertifikat erstellen. Selber Ablauf wie schon oben oder beim ESX durchgeführt.

Der Pfad für das SSL Zertifikat des Update Managers ist (unter W2K8R2 64-bit):

C:\Program Files (x86)\VMware\Infrastructure\Update Manager\SSL

# Zusätzlich Zertifikat als .pfx speichern

openssl pkcs12 -export -in rui.crt -inkey rui.key -name rui -passout pass:testpassword -out rui.pfx

# Update Manager Dienst stoppen

net stop vmware-ufad-vci

# Zertifikat austauschen

Nun wieder die erstellen Zertifikat-Dateien austauschen. (rui.crt | rui.key | rui.pfx)

# Update Manager Dienst starten

net start vmware-ufad-vci

Schritt 4: Zertifikat des View Connection Server austauschen

Das Austauschen des View-Zertifikates wird in einem VMWare-KB sehr gut beschrieben. Siehe hier: http://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=1008705

Mittels des keytools kann man sich den Request erstellen und dann ganz normal via AD-CA zertifizieren.

Debugging: SSL-Fingerprints im vCenter

Gegebenenfalls bekommt man das ein oder andere mal eine Fehlermeldung, das die Fingerprints nicht übereinstimmen. Dies kommt zum Beispiel, wenn man die ESX-Hosts nicht neu verbindet, wenn sich das Zertifikat geändert hat.

Dies kann man debuggen, indem man sich auf den SQL-Server verbindet und sich alle Fingerprints anzeigen lässt:

SELECT id,EXPECTED_SSL_THUMBPRINT,HOST_SSL_THUMBPRINT FROM dbo.VPX_HOST

Der Erwartete Fingerprint muss mit dem realen Fingerprint übereinstimmen:

Ggf. dann den Expected_SSL_Thumbprint mit dem realen aktualisieren:

UPDATE dbo.VPX_HOST SET EXPECTED_SSL_THUMBPRINT = '7B:93:B8:F9:FE:E2:8E:E4:9A:6E:19XXXXXXX:D:CB:21:03:E7’ WHERE id = '5849’

# Fingerprint vom Zertifikat anzeigen

openssl x509 -fingerprint -noout -md5 -in self-signed-certificate.pem

MD5 oder Sha1 – Alternativ einfach Rechtsklick-Eigenschaften und Zertifikat Details anzeigen lassen.

Active Directory etwas persönlicher -> Mit Fotos

Sofern man schon Office 2010 im Einsatz hat, findet man im Outlook und an anderen Stellen immer ein leeres Kontakt-Bild.

Um das aufzupeppen und es etwas persönlicher zu gesalten, kann man nun für jeden AD-User ein Foto hinterlegen.

Schlussendlich sieht es dann so aus:

Was benötigen wir dafür?

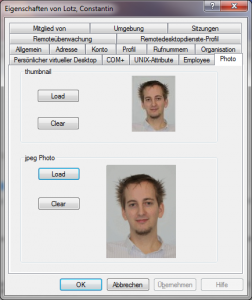

Angefanen damit, wird das Bild in den Benutzer-Attributen „thumbnail“ und „jpegPhoto“ abgespeichert. Die Bilder sollten nicht größer als 10kb sein. (Rechnet man mit 1000 Usern: 1000*10KB werden im Globalen Katalog ca. 10 MB belegt.)

Es gibt 2 Wege das Bild ins AD zu bekommen: 1) Via GUI 2) per Powershell / Console

Für das Bearbeiten von mehreren Benutzern gleichzeitig würde ich die Powershell empfehlen. Ich habe mir folgendes Skript geschrieben, welches Bilder in einem Ordner sucht (Namensgebung: SamAccountName.jpg) und die Bilder ihren Benutzern zuordnet. Beachten, dass muss man für thumbnailPhoto und jpegPhoto machen.

$dir = Get-ChildItem C:\IT\picture\bilder

$list = $Dir | where {$_.extension -eq ".jpg"}

foreach ($file in $list)

{

$username = $file.basename

$photo = [byte[]](Get-Content $file -Encoding byte)

Set-ADUser $file.basename -Replace @{thumbnailPhoto=$photo}

}

Hat man nun erstmal alle Bilder drinnen, kann man später vereinzelte User noch per GUI bearbeiten. Dafür gibt es ein super Active-Directory Snapin.

Download:ADPhoto

Wie bekommt man jetzt seine Windows 7 Clients dazu automatisch das Profilbild des Users anzuzeigen? Da ich hier nichts einfach kopieren möchte – schaut euch dieses Howto an.

Windows XP OEM -> Physical to Virtual

Möchte man nun ein paar ältere physikalische Systeme mit einem Windows-XP (OEM) virtualisieren hat es mich schon den ein oder anderen Nerv gekostet…

Problem: Die Aktivierung. Mir ist es noch nicht gelungen ein OEM-Windows innerhalb einer VM erneut zu aktivieren.

Dennoch ist es machbar ohne eine komplette Neuinstallation das System zum Rennen zu bekommen.

Lösung: Windows XP (VL) Version also .iso in die VM-Mounten und davon booten.

Zusätzlich die Vmware SCSI Treiber per (virtuelles) Floppy Laufwerk einbinden. (Siehe: http://kb.vmware.com/selfservice/microsites/search.do?language=en_US&cmd=displayKC&externalId=1006956)

Von CD-Booten, direkt zu begin F6 drücken um den Vmware SCSI Treiber zu laden. Dann Z drücken und diesen auswählen.

Mit Enter geht es dann ganz normal im Menü weiter….

Nach der Erkennung der Windows-Installationen nun das Laufwerk auswählen und mit R eine erneute Installation durchführen.

Dies funktioniert wie eine Reperatur-Installation und ersetzt nur Systemdateien. Danach ist euer System so wie vorher inkl. aller Programme & Dateien. Lediglich die Version hat sich von OEM auf VL geändert.

Gruß

Constey

Vmware Update Manager (Fehler nach SSL-Update)

Nachdem ich heute mal wieder ein paar SSL-Zertifikate aktualisiert hatte, wollte der Update Manager nicht mehr so recht.

Er spuckte folgende Fehlermeldung aus:

update manager vim.fault.invalidlogin

Im Log (C:\ProgramData\VMware\VMware Update Manager\Logs) machte das sich so deutlich:

[05036 warning 'Libs'] SSLVerifyIsEnabled: failed to read registry value. Falling back to default behavior: verification off. LastError = -2146885628

Mh komisch, google hat auch nicht wirklich geholfen – die Registry Einträge die angeblich unter:

HKEY_LOCAL_MACHINE\SOFTWARE\VMware, Inc.\VMware Infrastructure\Update Manager liegen sollen existieren nicht….. (Scheint, dass ab Version 5 diese nicht mehr existieren? Verbessert mich ggf.)

Also kurzerhand den Update Manager neu installiert, und dabei bin ich auch direkt auf den Fehler des Problems gestoßen.

Das Zertifikat war logischerweise auf den FQDN ausgestellt. Beim Setup des UPDMGR kann man auswählen wie sich dieser identifizieren soll: a) Durch die IP oder b) durch den FQDN….

Hier hatte ich bei der Installation die IP angegeben, weshalb das Zertifikat logischerweise nicht gültig war.