1. Als erstes solltet ihr eine passende Smartcard konfiguriert haben.

– Den passenden Blogpost hatte ich gestern schon geschrieben.

2. View Connection Server mit SSL Zertifikat ausstatten.

– Siehe Anleitung: http://pubs.vmware.com/view-51/topic/com.vmware.ICbase/PDF/view-51-obtaining-certificates.pdf

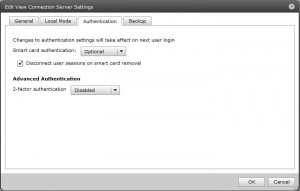

3. SmartCard Authentifizierung im View Connection Server aktivieren. (zumindest Optional)

– View Configuration – Servers – Connection Servers – Edit – Authentication –

![]()

4. View Connection Server Keystore erzeugen

– Im Keystore müssen die Zertifikate von der RootCA, Connection Server sowie des Enroll-Users enthalten sein.

Das File wird erzeugt mittels keytool.exe

C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -alias rootCA -file caRoot-base64.cer C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -keyalg "RSA" -trustcacerts -alias server -file servername.cer C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -file enroll-base64.cer

Anschließend die Datei in folgendes Verzeichnis kopieren:

C:\Program Files\VMware\VMware View\Server\sslgateway\conf

Dort dann noch die Datei „locked.properties“ editieren bzw. anlegen (falls nicht vorhanden.)

useCertAuth=true trustKeyfile=keys.jks trustStoretype=JKS

5. VCS neustarten und Logs überprüfen

– Damit die Einstellungen ziehen, muss der View Connection Server neugestartet werden.

– Direkt im Anschluss das Logfile kontrollieren, ob die Smart Card Authentifizierung aktiv ist.

Die Logs liegen (sofern debugging aktiviert ist) unter:

C:\ProgramData\VMware\VDM\logs\ .....debug-2012-08-28-212442.txt

Wenn alles erfolgreich ist, findet ihr folgende Zeile:

2012-08-29T09:17:08.501+02:00 INFO (0D48-1600) <Front> [e] Smart Card/Certificate Authentication enabled at gateway

2012-08-29T09:17:06.629+02:00 INFO (0D48-1600) <Thread-1> [u] The Secure Gateway Server is checking for connection attempts on http://*:80 2012-08-29T09:17:06.661+02:00 INFO (0D48-1600) <Thread-1> [u] The Secure Gateway Server is using SSL certificate store of type KeyVault 2012-08-29T09:17:06.692+02:00 INFO (0B94-1054) <CEIP:ConfigurationMonitor> [CEIP] CEIP: Enabled 2012-08-29T09:17:07.160+02:00 INFO (0D48-1600) <Thread-1> [u] Generating trust managers for client authentication 2012-08-29T09:17:07.175+02:00 INFO (0D48-1600) <Thread-1> [u] Trusted root certs for Certificate authentication: CN=rootCA, DC=domain, DC=info CN="Enroll User, Smartcard", OU=Service Accounts, DC=domain, DC=info CN=servername.domain.info, OU=IT, O=COMPANY, L=Location, ST=Hessen, C=DE 2012-08-29T09:17:07.487+02:00 WARN (0B94-13D8) <ws_tomcatservice_init> [ValidatingFilter] Cannot parse maxLength, using default 2012-08-29T09:17:07.487+02:00 INFO (0B94-13D8) <ws_tomcatservice_init> [CertificateAuthFilter] Smart Card Authentication mode: OPTIONAL 2012-08-29T09:17:07.784+02:00 INFO (0D48-1600) <Thread-1> [u] The Secure Gateway Server is listening on https://*:443 2012-08-29T09:17:08.299+02:00 INFO (0D48-1600) <FrontNonSsl> [e] Smart Card/Certificate Authentication will not be used as not configured for SSL 2012-08-29T09:17:08.314+02:00 INFO (0D48-1600) <FrontNonSsl> [Processor] Logging HTTP processor installed 2012-08-29T09:17:08.501+02:00 INFO (0D48-1600) <Front> [e] AJP services are now ready. 2012-08-29T09:17:08.501+02:00 INFO (0D48-1600) <Front> [e] Smart Card/Certificate Authentication enabled at gateway

Wenn es nicht funktioniert, sollte es ungefähr so aussehen:

2012-08-27T09:46:08.496+02:00 INFO (0EB0-0DBC) <FrontNonSsl> [e] Smart Card/Certificate Authentication will not be used as not configured for SSL 2012-08-27T09:46:08.512+02:00 INFO (0EB0-0DBC) <FrontNonSsl> [Processor] Logging HTTP processor installed 2012-08-27T09:46:09.900+02:00 INFO (0EB0-0DBC) <Front> [e] AJP services are now ready. 2012-08-27T09:46:09.900+02:00 INFO (0EB0-0DBC) <Front> [e] Smart Card/Certificate Authentication will not be used as useCertAuth is false

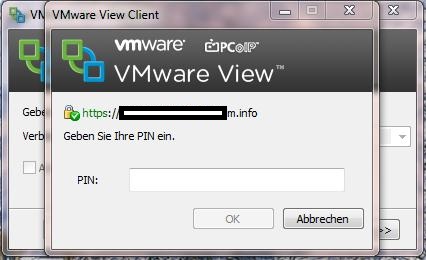

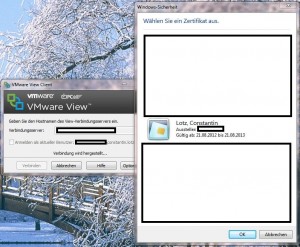

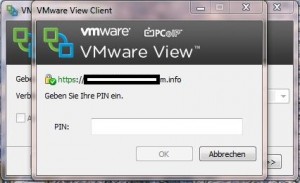

Hat dies geklappt solltet ihr beim Login mit dem View-Client oder des Zero-Clients (wir verwenden Samsung ZC240) die Auswahl des Zertifikats bzw. der Smartcard erhalten. Anschließend noch die Aufforderung zur PIN-Eingabe.

6. Mögliche Probleme

Soweit sogut – in meinem Fall wurde die Smartcard allerdings noch nicht direkt an die VM weitergereicht, sodass ich im Windows-Login Fenster hängen geblieben bin. Abhilfe schafft:

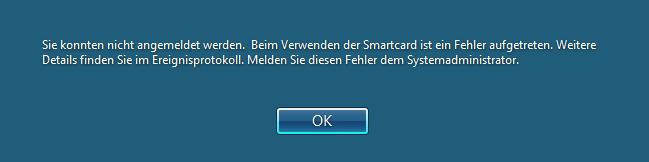

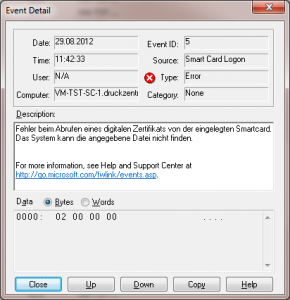

Solltet ihr euch nicht via RDP oder View Client mit Smartcard anmelden können – bei folgender Fehlermeldung:

müsst ihr den Gemalto Treiber auf der VM noch nachinstallieren. (Finde ich sehr strange, da der CSP eigentlich im Betriebssystem schon vorinstalliert sein sollte….)

Gemalto Minidriver für Windows 7 nachinstallieren:

http://catalog.update.microsoft.com/v7/site/search.aspx?q=gemalto%20minidriver%20net

Nützliche Links:

http://social.technet.microsoft.com/Forums/de-DE/windows_Serverde/thread/bb8bdc73-c2f0-4fdd-9cb8-999e4682c8e2/

http://www.tcpdump.com/kb/virtualization/virtual-desktop/installing-ssl-certificates-in-vmware-view/all-pages.html