Beim Verbinden zweiter Sites des Site Recovery Manager dürfen keine unterschiedlichen Zertifikatmethoden verwendet werden. Entweder selbst signiert, oder von einer Zertifizierungsstelle signiert. Und das bei beiden SRM Servern sowie dem vCenter Server.

Eine Hürde beim SRM ist wiederum das beide Server den gleichen „Subject Alternative Name“ haben müssen. Außerdem muss das Zertifikat für Server & Client Authentifizierung vorgesehen sein.

Dafür muss man sich bei einer Windows-CA ein eigenes Template erstellen. Der einfachste Weg dazu ist das kopieren & anpassen des Computer Templates.

Eingestellt werden muss:

- Allow Private Key to be exported (da das Zertifikat später noch umgewandelt werden muss) - Application Polices = Server Authentication & Client Authentication - Subject Name wird via "Subject in request" bereitgestellt" (Ansonsten würde der Subject Alternative Name immer durch den Computernamen überschrieben.)

Anschließend nicht vergessen dass das Template korrekt berechtigt wird. Nun kann man das Zertifikat anfordern.

Man hält sich hier am besten an folgenden KB. Das ganze ist ja schon ziemlich komplex und einiges muss beachtet werden.

Kurz zusammengefasst:

- Der CN/O/OU muss bei beiden Site Recovery Managern identisch sein - Die Organisation (O Attribute) muss mit dem Zertifikat des vCenter Servers übereinstimmen - Die OrganisationsEinheit (OU Attribute) muss mit dem Zertifikat des vCenter Servers übereinstimmen - Die Zertifikate müssen von der gleichen CA ausgestellt sein

Die Zertifikate müssen also bis auf den subjectAlternativeName sowie die ipv4 Adresse komplett identisch sein. (Groß/Kleinschreibung beachten!)

Nachdem man das Zertifikat erstellt hat, dieses exportieren (mit Private Key) und anschließend noch in das P12 Format umkonvertieren:

# Private Key exportieren

openssl pkcs12 -in SERVER.pfx -out aa.key -nocerts -nodes Enter Import Password: MAC verified OK

# Zertifikat exportieren

openssl pkcs12 -in SERVER.pfx -clcerts -nokeys -out publicCert.pem Enter Import Password: MAC verified OK

# Anhand von Key & Zertifikat ein .p12 Zertifikat erstellen

openssl pkcs12 -export -in publicCert.pem -inkey aa.key -out SERVER.p12 Enter Export Password: Verifying - Enter Export Password:

Dieses Zertifikat kann man nun bei der Installation bzw. bei einer „Reperaturinstallation“ angeben. Fertig.

Je nachdem was man bei der Installation des SRM als Hostname angegeben hat – muss man diesen gegebenenfalls nochmal abändern, sodass dieser mit dem subjectAlternativeName des Zertifiaktes übereinstimmt.

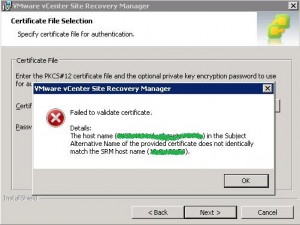

Siehe folgende Fehlermeldung:

The host name (server.domain.info) in the Subject Alternative Name of the provided certificate does not identically match the SRM host name (192.168.0.2).

Den SRM Hostname kann man im Nachhinein noch ändern, durch das editieren der Datei: extension.xml. Siehe dazu den VMware KB.

Auch hier muss man auf die Groß/Kleinschreibung beachten!