1. Als erstes solltet ihr eine passende Smartcard konfiguriert haben.

– Den passenden Blogpost hatte ich gestern schon geschrieben.

2. View Connection Server mit SSL Zertifikat ausstatten.

– Siehe Anleitung: http://pubs.vmware.com/view-51/topic/com.vmware.ICbase/PDF/view-51-obtaining-certificates.pdf

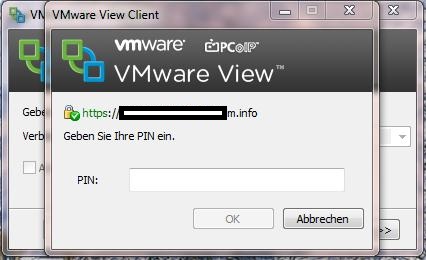

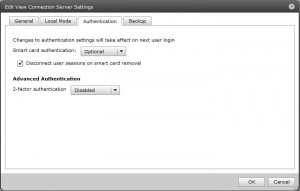

3. SmartCard Authentifizierung im View Connection Server aktivieren. (zumindest Optional)

– View Configuration – Servers – Connection Servers – Edit – Authentication –

![]()

4. View Connection Server Keystore erzeugen

– Im Keystore müssen die Zertifikate von der RootCA, Connection Server sowie des Enroll-Users enthalten sein.

Das File wird erzeugt mittels keytool.exe

C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -alias rootCA -file caRoot-base64.cer C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -keyalg "RSA" -trustcacerts -alias server -file servername.cer C:\IT>keytool -importcert -keystore keys.jks -storepass 123456 -file enroll-base64.cer